威胁趋势

金融威胁情报

Mekotio 银行木马卷土重来:利用新技术展开攻击(见PDF)

《鱿鱼游戏》走进现实之创始人跑路,“鱿鱼币”从2861美元跌至0.0007美元

巴基斯坦国家银行(NBP)服务遭到重大网络攻击,服务发生中断(见PDF)

政府威胁情报

英国工党披露数据泄露事件(见PDF)

加拿大纽省 IT 系统疑似遭到勒索软件攻击,多地卫生系统严重中断

多伦多交通委员会服务器遭到勒索软件攻击,交通系统没有出现瘫痪(见PDF)

巴布亚新几内亚财政部遭到勒索软件攻击,正常运营受到影响(见PDF)

能源威胁情报

工控威胁情报

流行威胁情报

双十一,明知是骗局还想薅骗子羊毛,我做到了!

谷歌商店、三星应用商店被曝存在 AbstractEmu 新型恶意软件

800万沙特阿拉伯人口数据疑似遭到泄露(见PDF)

中国某友大型酒店集团的数据信息在暗网被出售(见PDF)

Pink 僵尸网络感染超 160 万台设备,96%的感染设备位于中国(见PDF)

高级威胁情报

漏洞情报

勒索专题

钓鱼专题

Steam 游戏玩家需警惕 Discord Nitro 网络钓鱼

注:由于篇幅限制,仅精选部分发布,公众号后台回复 “1107” 获取完整版 PDF 阅读。

第三方风险管理(TPCRM)成为大部分公司安全策略必备因素

Tag:TPCRM,第三方风险管理

事件概述:

随着网络威胁继续困扰着企业及其合作的第三方合作伙伴和供应商,将第三方网络风险管理 (TPCRM) 集成到这些企业的安全策略中已成为重中之重。第三方风险管理策略可以帮助企业制定全面的第三方策略和程序,并且持续监控暴露业务关系中的网络漏洞,对其整个供应商生态系统提供必要的可见性策略,识别合作伙伴和供应商中的漏洞,从而快速有效地帮助企业降低风险。企业集成 TPCRM 策略不仅可以降低来自第三方的风险,同时还可以随着公司的发展而扩展策略,提供对供应商网络安全控制的可见性以了解供应商将如何预防、检测或响应攻击的策略,以及释放内部从事风险管理工作 IT 人员花费在收集数据上的时间。该策略不仅将减少其自身响应工作中的冗余,同时还会增加可扩展性。

来源:

https://www.helpnetsecurity.com/2021/11/03/tpcrm-program/

API 安全成为当下企业的棘手问题

Tag:API,数据安全

近日,Cloudentity 报告指出 44% 的企业受访者在使用一个或两个面向内部和外部的 API 时,至少遇到过涉及隐私、数据泄漏和对象属性暴露的 API 授权问题。此外,97%的企业受访者称服务和 API 的身份和授权问题对他们的组织产生了严重影响,会直接延迟新应用程序的增强服务,API 安全成为当下企业的棘手问题。

Cloudentity 报告还揭示了API 身份和授权风险问题的主要是由于企业缺乏数据沿袭、诊断问题困难、组件驱动开发复杂性和不一致的安全策略管理造成的。因此,近三分之二的领导人打算改进和推进其组织的 API 优先计划,而 93% 的领导人计划在明年增加其战略的预算和资源。API 开发和授权治理计划的目标将包括最大限度地减少人为编码错误,遵守法规,确保数据隐私安全,防止数据泄露以及减少网络威胁。

来源:

https://f.hubspotusercontent40.net/hubfs/3824547/OCT%202021%20State%20of%20API%20PulseQA%20Survey/Reports/2021_State_of_API_Security_Privacy_Compliance_Report_Cloudentity_PulseQA.pdf

《鱿鱼游戏》走进现实之创始人跑路,“鱿鱼币”从2861美元跌至0.0007美元

Tag:鱿鱼币,加密货币,骗局,SQUID

随着网剧《鱿鱼游戏》的爆火,虚拟货币市场诞生了一种新型的加密货币“鱿鱼币”(SQUID)。鱿鱼币是一款与鱿鱼游戏同名的游戏平台的独家代币,在10月20日的预售中“1秒内售罄”,在10月29日正式发行后,24小时暴涨近2400%,达到2.22美元,市值超过1.74亿美元。此后几日,鱿鱼币价格一路攀升,在11月1日达到 2861.8美元。然后在11月1日出现暴跌,鱿鱼币在5分钟内从每个币2861美元跌到了0.0007美元,跌幅为99.999976%。

如何诱使投资者参与游戏,获取大额鱿鱼币?

该平台模仿了电视剧中的六轮比赛开展游戏,以不限制最终奖金的上限和不限制参与者的数量诱使投资者参与游戏。最终游戏赢家获得的奖金将以鱿鱼币的形式发放,但玩家必须先支付预设价格的鱿鱼币才能参与每场游戏,有些回合还需要用户购买在平台上出售的定制 NFT。

鱿鱼币发行方跑路后,投资人及平台现状:

媒体称该项目的发行方目前已经卷款跑路,鱿鱼币在崩盘之后仍有4,000人持有该种加密货币,投资者损失达210万美元。目前,对于此次闪崩背后的原因以及此款币的开发者身份信息尚不明确。这款币的网站已经下线,与其关联的社交媒体账号也都已经暂停更新,其推特账号也已经拒绝接受直接站内信(DM)。

鱿鱼币崩盘前的破绽百出:

在项目发行人卷款跑路之前,曾被曝多个破绽,如:官网在不到一个月前注册、总使用时间甚至不到三周;关于项目的叙述也存在诸多语法错误;鱿鱼币创始人在 LinkedIn 上没有个人资料;货币崩盘之前,投资人无法出售加密货币等。

来源:

https://mp.weixin.qq.com/s/ULgtTUBSiimnBS4Z47vvfQ

加拿大纽省 IT 系统疑似遭到勒索软件攻击,多地卫生系统严重中断

Tag:卫生系统,勒索软件,加拿大

外媒指出,10月30日加拿大纽芬兰与拉布拉多省(简称纽省)的 IT 系统疑似遭到勒索软件攻击,Central Health、Eastern Health、Western Health 和 Labrador-Grenfell 在内的多个医疗卫生系统均受到影响,但 IT 系统中断影响情况不尽相同。此次攻击还导致当地通信服务受到影响,群众无法通过电话直接联系到医疗保健中心和 911 平台。由于此次攻击,受影响的医疗中心被迫取消或者重新安排化疗、X 光扫描、手术和其他预约服务;医生则无法通过系统为患者注册账号,也无法上传和访问数据库中的医疗结果,被迫转向原始方式工作。10月31日,卫生和社区服务部表示在电信运营商 Bell Aliant 的帮助下,他们已开始调查此次攻击事件。至于系统何时能恢复至正常状态,卫生和社区服务部尚未明确具体时间。

来源:

https://www.bleepingcomputer.com/news/security/canadian-province-health-care-system-disrupted-by-cyberattack/

能源行业移动设备网络钓鱼攻击活动,同比2020下半年激增1.6倍

Tag:网络钓鱼,移动端

与去年(2020年下半年)的数据相比,能源行业近20%员工成为移动网络钓鱼攻击的目标,针对能源行业员工的移动网络钓鱼攻击增加了161%,全球能源行业的网络钓鱼攻击呈上升趋势。Lookout 近日发表的《2021年能源行业威胁报告》指出全球17.2%的移动网络攻击针对能源组织,促使该行业成为了网络犯罪组织最具针对性攻击的行业,其次才是金融、制药、政府和制造等行业。

报告还指出能源组织面临的95%的移动应用程序威胁是来自风险应用和应用漏洞,风险应用程序比“纯”恶意软件带来更大的风险问题,因为它们更容易通过应用程序商店审查,请求有风险的权限并访问设备上的敏感数据。与此同时,Lookout 指出谷歌和苹果过时版本的操作系统仍在整个能源行业使用,旧版本系统将组织暴露在数百个漏洞面前,这些漏洞可能被寻求访问组织环境的不良行为者利用,导致运行过时且易受攻击的操作系统版本的 Android 设备成为了移动设备网络钓鱼攻击的重要攻击面。

来源:

https://cdn.bfldr.com/JKMTPY1Y/at/hshw6ph9bgvmp6b67t5bxk3/lookout-energy-tr-us.pdf

聚焦 “5G + 工业互联网”,不断拓展应用场景

Tag:5G,工业互联网,应用场景

近年来,我国深入实施工业互联网创新发展战略,“5G+工业互联网”建设按下加速键,多种应用场景不断拓展,远程设备操控、现场辅助操作、产品质量检测等典型场景取得了明显成效。通过工业设备联云上网,实现产业链智能协同,工业互联网已成为工业企业数字化转型的关键力量。借助5G网络的大宽带、低延时等优势确保海量数据高速传输,5G与工业互联网的融合正在加速我国新型工业化进程,为中国经济发展注入新动能。

“5G + 工业互联网”拓展的应用场景将会为工业企业带来降本、提质、增效、产业聚集等变化,助力企业实现无人化、少人化生产,提高机器视觉质检等质量,优化设备协同作业、厂区智能物流等生产流程,加速形成产业集聚。此外,在融合应用初显成效的时候,提升产业支撑,复制推广成熟木事,推动产业协同创新。

来源:

https://mp.weixin.qq.com/s/BeyLyHFaJwuAc13A8sGfEg

双十一,明知是骗局还想薅骗子羊毛,我做到了!

Tag:庞氏骗局,反欺诈,黑产

又是一年薅羊毛的季节到了,诸多群众为双十一的庞大的成交额做出了不可磨灭的贡献。而这些数据的背后是"薅了商家的羊毛",还是“自己薅了自己的羊毛”呢?但不可否认的是,薅羊毛需要技巧,无技巧的薅羊毛可能走入骗局陷阱。

微步情报局研究人员在不久前监测发现了一起打卡积分兑换礼品的“薅羊毛”骗局,差点不幸沦为“骗局”的受害者,但最终通过敏锐的判断力察觉了这一切,然后通过复盘将整个过程呈现给所有读者,避免大家因为薅羊毛走入庞氏骗局的陷阱。

点击“双十一,明知是骗局还想薅骗子羊毛,我做到了!”查看完整报告。

谷歌商店、三星应用商店被曝存在 AbstractEmu 新型恶意软件

Tag:谷歌商店,三星商店,Rooting , Android

近日,研究人员发现了一款名为 AbstractEmu 的新型 Android 恶意软件。该恶意软件被曝存在于19 款 Android 应用程序中, 它们伪装成应用程序和系统工具,如密码管理器、资金管理器、应用程序启动器和数据保存应用程序。这些包含恶意软件的应用程序主要通过第三方商店(亚马逊应用商店和三星 Galaxy Store)以及第三方应用市场(Aptoide 和 APKPure)进行分发。但 Google 商店只发现了一款名为 Lite Launcher 应用程序感染了AbstractEmu 恶意软件, 该应用程序在被下架之前下载量达 10,000 次。如果您不小心下载了该款恶意程序,建议及时卸载并进行查杀。该恶意软件使用代码抽象和反仿真检查技术来逃避检测,利用 CVE-2020-0041、CVE-2020-0069、CVE-2019-2215、CVE-2015-3636 和 CVE-2015-1805 漏洞提升权限,然后获得 root 权限接管设备,并授予其他危险权限用来访问设备上的敏感数据,最后将恶意软件收集到的数据回传到攻击者的远程服务器。

来源:

https://thehackernews.com/2021/10/this-new-android-malware-can-gain-root.html?

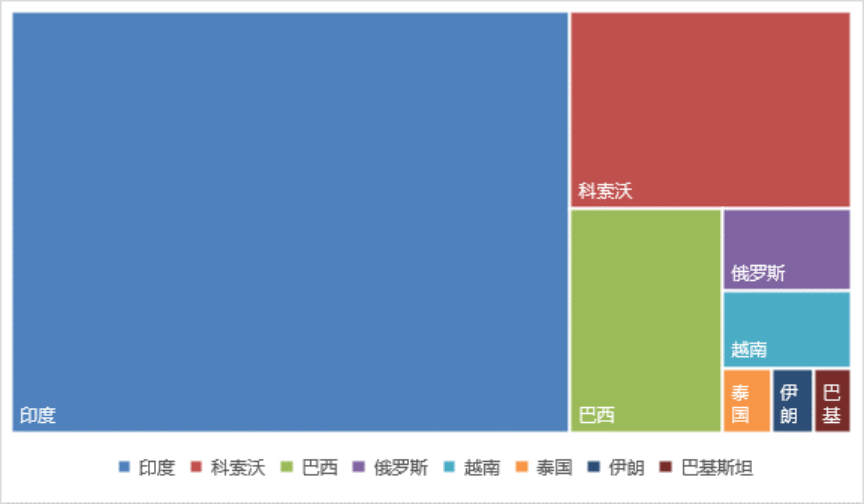

疑似南亚威胁组织“摩耶象”针对巴基斯坦展开攻击活动

Tag:“摩耶象”,APT,巴基斯坦

事件概述:

近日,国内安全厂商披露了一个位于南亚区域长期针对巴基斯坦进行间谍活动的APT组织“摩耶象“。该组织主要以钓鱼邮件为攻击媒介,其代码能力极弱。

技术详情:

该组织主要通过向目标投递包含附件的诱饵文档,诱饵内容主要为“巴基斯坦内阁秘书处采购清单”、“Covid19疫情政策相关PDF文档”、“巴基斯坦民航局国际旅客健康申报表”,偶尔还会投递损坏或空的 PDF 文档。附件 ZIP 文档包含钓鱼链接,点击链接会将受害者重定向到一个需输入账户密码的网页,诱使用户输入账户、密码后将受害者重定向到对应的 PDF 文件,然后将收集到的密码存储到生成的 txt 文件。

关联归因:

1、与南亚”魔罗桫”组织投递的文件名存在重叠;

2、与响尾蛇组织投递的诱饵内容存在重叠;

3、与南亚地区组织主要攻击方式保持一致,通过自己搭建的邮件服务器向目标投递带有恶意DDE文档和热点事件相关的PDF/WORD文档的网络钓鱼邮件。

来源:

https://mp.weixin.qq.com/s/NA4RTclLJoCpcaui4XiC8w

谷歌发布紧急更新修复了两个 0day 漏洞

Tag:0day,谷歌

近日,谷歌发布了适用于 Windows、Mac 和 Linux 的紧急更新版本 Chrome 95.0.4638.69,修复了8个漏洞 CVE-2021-38000 、CVE-2021-38003、CVE-2021-37997、CVE-2021-37998、CVE-2021-37999、CVE-2021-38001、CVE-2021-38002。其中 CVE-2021-38000 和 CVE-2021-38003 这两个漏洞是在野外被积极利用的 0day 漏洞 ,CVE-2021-38000 为输入验证不足漏洞,CVE-2021-38003 漏洞则是 Chrome V8引擎操作不当造成的。此外,谷歌修复的CVE-2021-37997、CVE-2021-37998 和 CVE-2021-38002是释放后使用漏洞,CVE-2021-38001是 V8中的类型混淆漏洞。

来源:

https://chromereleases.googleblog.com/2021/10/stable-channel-update-for-desktop_28.html

FBI 披露 HelloKitty 勒索软件组织在勒索策略中增加了 DDoS 攻击

美国联邦调查局(FBI)发出告警信息称 HelloKitty 勒索软件团伙(又名 FiveHands)的勒索策略库新增了分布式拒绝服务 (DDoS) 攻击。如果受害者不遵守赎金要求,勒索软件组织将在 DDoS 攻击中关闭受害者的官方网站。此外,攻击者要求受害者以比特币支付赎金,且赎金还会依据不同的受害者进行额度定制。如果受害者没有支付赎金,攻击者就会将受害者数据发布到 Babuk 网站或将其出售给第三方。FBI 还在告警信息中公布了该勒索软件组织的 IOC。来源:

https://www.ic3.gov/Media/News/2021/211029.pdf

Steam 游戏玩家需警惕 Discord Nitro 网络钓鱼

恶意攻击者通过失陷的 Discord 账户推广新的 Steam 网络钓鱼活动,以绑定 Steam 账户免费获取一个月的 Discord Nitro 高级订阅服务为诱饵,诱使用户绑定自己的 Steam账户,然后攻击者便会利用受害者的 Steam 账户窃取游戏道具或推广其他诈骗活动。微步提示您,如果 Steam 和 Discord 开展促销活动,这些消息会通过官方应用程序/网站传播,而不是其他媒介消息。https://www.bleepingcomputer.com/news/security/beware-free-discord-nitro-phishing-targets-steam-gamers/

- END -

(来源:阿乐你好)

(原文链接:https://mp.weixin.qq.com/s/SQmE0LEG8Ke9xV8e5_sN3A)

.jpg)

.png)

发表评论