随着信息技术的不断发展,“云、大、物、移、AI”等新技术给人们的生活带来了极大的便利,但与此同时也充分体现出科技是一把双刃剑,在近期大家都比较关注的俄乌战争中凸显出网络对抗的加剧。

一、俄乌网络战争局势分析

北京时间2月24日上午,俄罗斯对乌克兰发起大规模入侵的军事行动,宣告俄乌战争正式爆发。事实上,在尚未进行大规模军事行动之前俄罗斯便对乌克兰发起网络攻击,致使乌克兰约70个政府网站因遭到DDOS攻击等黑客行为出现瘫痪。

俄乌战争已经实现了网络战和热战的完美结合。网络战是一个没有硝烟的战场,却是一个杀伤性极大的武器。网络服务具有两大特点,第一是网络服务的基础性和广泛性,可以摆脱地域限制实现传统物理攻击无法实现的效果。第二是网络服务的开放性和互通性,可以使攻击者长期潜伏,从而实现出奇制胜的效果。网络攻击存在的三大危险,第一是信息的阻断,DDOS攻击是最便捷的攻击手段,但对于防御者来说却很难从根本上解决这一问题。第二是信息的篡改,通过拿到对方政府、军工、银行等网站的操作权限,发布虚假信息造成恐慌,制造社会舆论,从内部瓦解敌人。第三是获得关键系统最高权限,对交通、电网、通信、能源等关键信息基础设施造成破坏,并窃取核心数据和敏感信息。

网络战本就是一场不对称的战争,是另一种不对称的作战方式,网络空间已成为继陆地、海洋、天空、外空之外的第五空间。在俄乌战争中,俄罗斯在大规模军事行动开始前并已做好充分准备,在军事战争爆发当日,便将俄军对乌克兰的海、陆、空、天、网“五维一体”的作战方式展现的淋漓尽致。乌克兰政府、银行等遭遇DDOS攻击,网页被篡改,在网页上出现三种语言的威胁方式等得到充分体现。

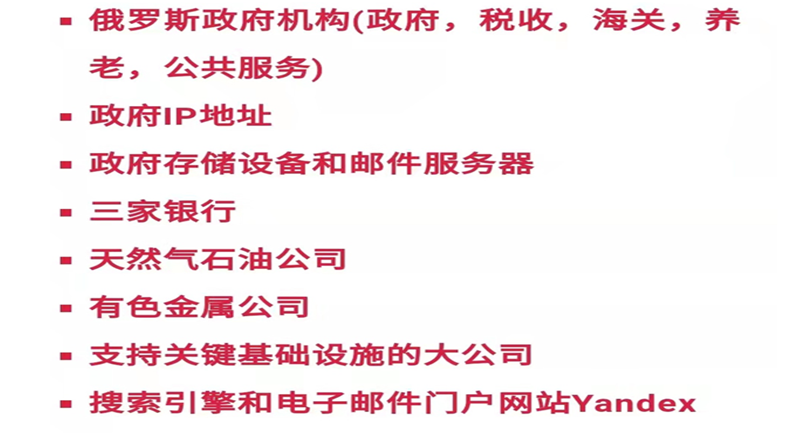

舆论信息对抗在全球社交平台展开,俄罗斯受挫。在大规模军事行动开始后的第五天,俄罗斯已经在克制使用自己的网络攻击,反而作为弱势国的乌克兰,启用了“地下黑客动员令”,在网站上公开求助,正在招募一支由黑客组织的“IT军队”,企图对俄罗斯31个实体目标发起网络攻击,这些实体目标包括政府机构、关键信息基础设施单位、银行等,目标清单如下:

在俄乌战争之前,网络信息领域从未有过如此大规模的动荡,由此可以看出,网络信息战在未来战争中将扮演着重要角色,对战争产生的影响也将不言而喻。俄乌的信息战致使近30支网络黑客组织出现了“选边战”的态势,这些“不见天日”的网络黑客团体一直在进行某种形式的网络攻击以支持某一方的军事战争。

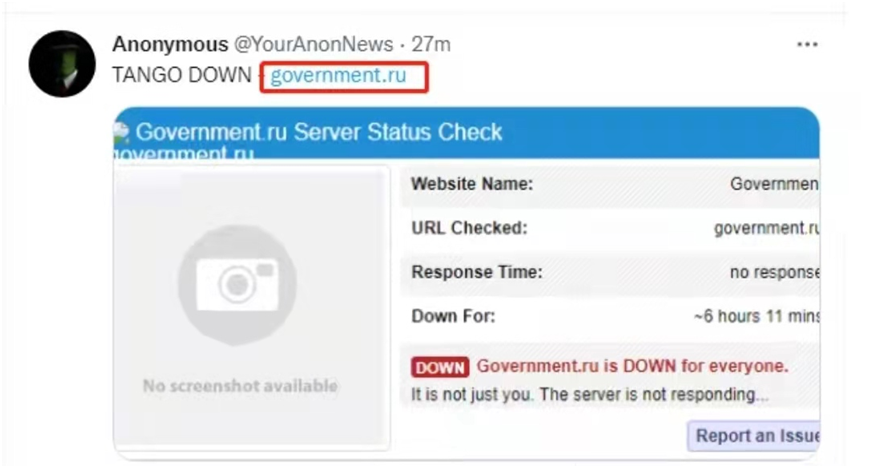

国际著名黑客组织匿名者(Anonymous)长期活跃于各大风口浪尖处。在此次俄乌战争中匿名者声称在48小时内攻陷了包括油气控制系统在内的300多个俄罗斯网站系统,并实时在网上更新其攻陷的网络目标清单。Anonymous还表示,他们已经入侵了俄罗斯国防部数据库和国家电视台,发布了一些不当言论。

截至目前,以美国为首的北约没有“官方名义”的一兵一卒进入乌克兰战场,但是从某种角度来说他们已经“参战”了,而且对战争的局势有肉眼可见的影响。据报道,美国情报机构曾建议美国总统对俄采取大规模的网络攻击,以破坏俄罗斯的关键信息基础设施。希拉里在接收媒体时竟公开怂恿黑客对俄发起网络攻击。

美国作为一个超级大国,在Internet领域是处于绝对霸主地位,很多Internet巨头都是美国企业,在美国政府的号召下,google、facebook、microsoft等巨头均加入制裁行列。全世界Internet网只有13台根域名,1个为主根域名服务器放置在美国。其余12个为辅根域名服务器,其中9个放置在美国,欧洲2个(位于英国和瑞典),亚洲1个(位于日本)。所有的根域名服务器均由美国政府授权的Internet域名与号码分配机构统一管理,如果美国想要一个国家断网,只需将域名屏蔽掉即可。北京时间3月1日,俄罗斯为应对西方国家的各种制裁和黑客的网络攻击,计划与全球断开网络,启用本国的“大局域网”Runet,俄罗斯认为在社交媒体的舆论压力和网络攻击的日益增长下,建立“主权网络”是必不可少的措施。

此外,美国凭借“八大金刚”(思科、IBM、高通、Google、Intel、苹果、oracle、微软),覆盖了全球个人级和企业级用户。个人级产品中的笔记本电脑与智能手机,核心操作系统等分别被微软、苹果、Google垄断,芯片中,Intel和高通在技术上也遥遥领先与同行业的竞争对手。企业级产品中,基础数据库被IBM DBZ和oracle占用,思科和Juniper的网络设备架起了全球互联网的主干。3月3日,Oracle发文称:为支持乌克兰民选政府和乌克兰人民,Oracle公司已暂停在俄罗斯联邦的所有业务。

二、俄乌网络战争对抗特点

1.兵马未动,网战先行

在传统战争年代,强调兵马未动,粮草先行,而在当下和未来则更强调兵马未动,网战先行。网络战具有极大的破坏能力,可以实现“不战而屈人之兵”的战略目的。在俄乌战争开始前,攻击者利用两个杀伤力极大的CMS漏洞(CVE-2021-32648)、Log4j代码执行漏洞(CVE-2021-44228)入侵乌克兰多个政府网站。

2.关基为经,军政为纬

不谋全局者,不足以谋一域;不谋万世者,不足以谋一时。在俄乌战争中,要想控制全局,必须要抓住关键首要的攻击目标。金融、能源、交通、通信、电子等涉及民生的关键信息基础设施是构成国家网络安全的横向支撑,党政、军队及武装力量是国家网络安全的纵向支撑。针对这些关键首要的攻击目标开展大规模、深层次、多维度的攻击,就会达到事半功倍的效果。

3.攻防博弈,平战结合

正所谓:未知攻,焉知防,要在网络安全战略意图和战略手法上有足够的的认识和了解,才能有效应对来自国际黑客组织的各种网络攻击。冰冻三尺,非一日之寒。网络战争和传统战争一样,都是需要经过长期的战略准备和战术策划,具有极强的隐蔽性和目的性。在俄乌战争中网络攻击能够快速奏效,绝对不是偶然因素,而是偶然和必然的结合。平时窃密,战时瘫痪,要做到平战结合。

三、俄乌网络战争引发思考

国务院年初引发了《“十四五”数字经济发展规划》,部署额八项重点工作之一就是:着力强化数字经济安全体系,增强网络安全防护能力,提升数字安全保障水平,有效防范各类风险。

基于俄乌网络战争,我们不由引发思考,在信息技术飞速发展的时代背景下,网络运营者该如何应对日益复杂的网络安全挑战呢?

1.摸清信息资产家底。企业的资产台账好比楼房的地基,基础不牢,地动山摇,摸清家底是做好网络安全的基础性工作。

2.加强漏洞风险管理。及时开展漏洞扫描和口令检查工作,发现不是目标,解决才是最重要的。建立密切的漏洞信息通报机制,及时获取漏洞信息并开展资产排查和安全加固工作。

3.加强防护能力建设。部署必要的防护设备,加强终端、系统、网络、数据、云平台的防护,做好严格的访问控制,最大程度降低来自外部的网络攻击和内部的横向攻击。

4.增强监测分析能力。部署必要的网络流量设备,部署基于用户行为和实体的行为和分析设备,结合实时的威胁情报,作出精准的判断。

5.培养核心技术人员。网络安全的本质在对抗,对抗的本质在于攻防两端人才能力的较量。在网络安全领域一直强调的是技管并重,三分技术,七分管理,管理是一种手段,技术是落地的根本。一切违背人性的技术和管理措施都会失效,一切没有技术手段保障的管理措施都会失效。

网络安全人人有责,网络安全是一个很专业的领域,并不是每个人都有能力解决网络安全问题。要想真正提升网络安全防护水平,需要来自两方面的支持。一方面是各级领导自上而下高度重视,给予足够的人员、物资、财务上的支持,另一方面是需要具备更多能够解决网络安全问题的人员来提供技术支撑。“人、财、物、技、管”缺一不可,只有这样方可紧跟国家要求,有效落实公安部提出的“三化六防”理念,更好的为我国数字经济安全体系建设服务。

备注:文章转载请备注来源。

发表评论

Morin

不错

2022-03-06 21:38:22

用户52430421

我们应该加强对关基单位的攻防演练!

2022-03-06 21:15:42